Construindo Redes Anti Falhas

Prefácio

Este artigo é um guia sobre a criação de redes de computadores resilientes e de alta disponibilidade. Com o aumento da dependência de redes para comunicação, colaboração e acesso a recursos, é crucial garantir que essas redes sejam capazes de resistir a falhas e oferecer um desempenho consistente.

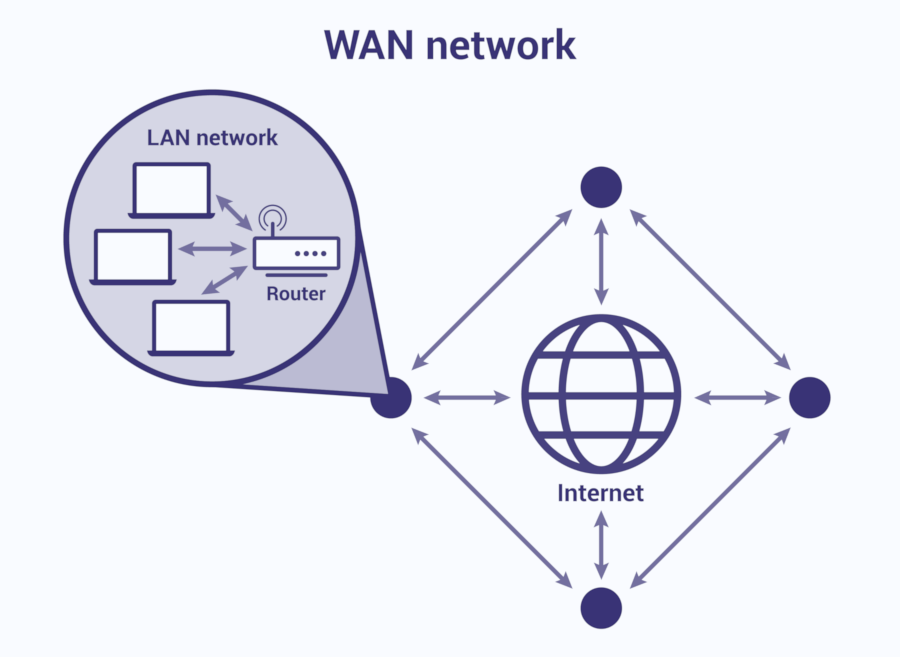

A obra explora os conceitos fundamentais de redes, desde a Wide Area Network (WAN) até a Local Area Network (LAN), destacando a importância de cada componente na construção de uma rede anti-falhas. Além disso, aborda detalhadamente tecnologias essenciais, como Load Balancer, VPN, entre outras, e sua aplicação prática em ambientes corporativos.

Cada capítulo foi cuidadosamente elaborado para oferecer um conhecimento abrangente e prático, apresentando não apenas os conceitos teóricos, mas também orientações passo a passo para a configuração e otimização dessas tecnologias. Ao finalizar a leitura deste livro, os leitores estarão aptos a projetar, implementar e manter redes de computadores robustas e confiáveis.

Esperamos que este livro seja uma fonte valiosa de informações para estudantes, profissionais de TI, administradores de rede e qualquer pessoa interessada em aprimorar seus conhecimentos sobre redes de computadores e criar ambientes de rede anti-falhas.

Boa leitura e sucesso na construção de redes resilientes!

Capítulo 1: Wide Area Network (WAN)

Uma Wide Area Network (WAN) é uma rede que abrange uma grande área geográfica, conectando dispositivos em diferentes locais, como filiais de uma empresa. Configurar uma WAN de forma adequada é essencial para garantir a conectividade e a segurança das comunicações entre os diversos pontos da rede.

Configuração da WAN

Para configurar uma WAN, é necessário escolher o tipo de conexão adequado às necessidades da rede. As opções incluem conexões dedicadas, como linhas alugadas ou fibra óptica, e conexões de banda larga, como DSL ou cabo. É importante considerar a largura de banda necessária, a disponibilidade do serviço e o custo.

Além disso, é fundamental configurar dispositivos de rede, como roteadores e switches, para garantir o encaminhamento correto do tráfego entre os diversos pontos da WAN. É recomendável utilizar protocolos de roteamento, como BGP (Border Gateway Protocol) ou OSPF (Open Shortest Path First), para garantir a eficiência e a resiliência da rede.

Exemplo Prático

Imagine uma empresa com filiais em diferentes cidades que precisa interconectar seus escritórios para compartilhar dados e recursos. Configurar uma WAN usando uma conexão de fibra óptica de alta velocidade entre os escritórios principais e conexões de banda larga DSL para as filiais menores pode garantir a conectividade e a segurança necessárias para as operações da empresa.

Conclusão

Configurar uma WAN de forma adequada é fundamental para garantir a conectividade e a segurança das comunicações em uma rede empresarial. Ao escolher os tipos de conexão corretos e configurar os dispositivos de rede de forma adequada, é possível criar uma WAN robusta e confiável.

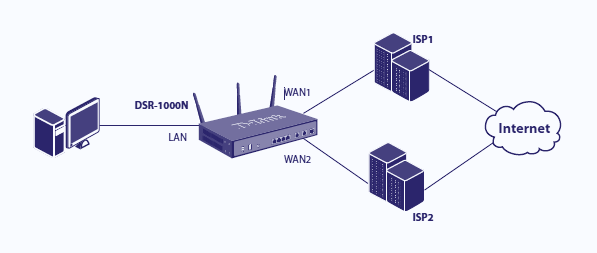

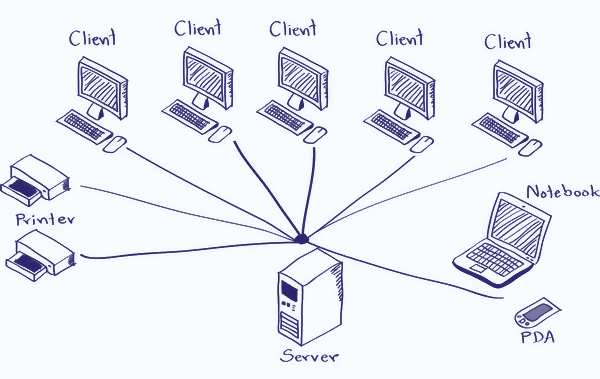

Capítulo 2: Load Balancer

Um Load Balancer é um dispositivo que distribui o tráfego de rede de forma equilibrada entre vários servidores, garantindo que nenhum servidor fique sobrecarregado. Ele desempenha um papel crucial na melhoria do desempenho e da disponibilidade dos serviços de rede, além de contribuir para a segurança da rede.

Funcionamento do Load Balancer

O Load Balancer opera de forma transparente para os clientes, que enviam solicitações para acessar os serviços da rede. O Load Balancer recebe essas solicitações e decide para qual servidor encaminhar cada uma delas, com base em algoritmos de balanceamento de carga configurados.

Benefícios do Load Balancer

- Melhoria do Desempenho: Distribui o tráfego de rede de forma equilibrada entre os servidores, evitando sobrecargas e garantindo um melhor desempenho dos serviços.

- Alta Disponibilidade: Em caso de falha de um servidor, o Load Balancer pode redirecionar o tráfego para servidores alternativos, garantindo a disponibilidade contínua dos serviços.

- Segurança: O Load Balancer pode atuar como um ponto de entrada único para a rede, protegendo os servidores contra ataques e distribuindo o tráfego malicioso.

Exemplo Prático

Considere um site de comércio eletrônico que recebe um grande volume de tráfego durante uma venda especial. Um Load Balancer pode distribuir esse tráfego entre vários servidores para garantir que o site permaneça acessível e responsivo para os clientes, mesmo sob carga pesada.

Conclusão

O Load Balancer desempenha um papel crucial na construção de redes eficientes e seguras, garantindo a distribuição equilibrada do tráfego de rede e melhorando o desempenho e a disponibilidade dos serviços. Ao configurar um Load Balancer em sua rede, você pode garantir que seus servidores funcionem de forma otimizada e estejam protegidos contra sobrecargas e ataques.

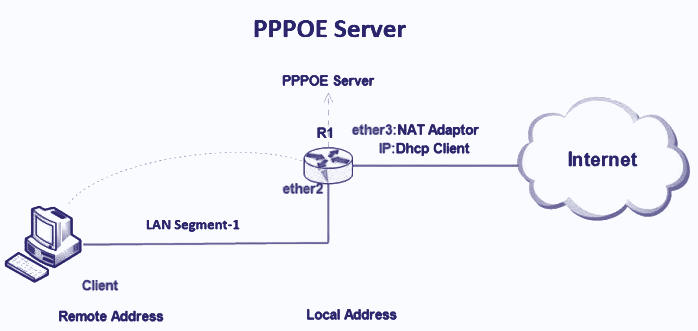

Capítulo 3: PPPoE (Point-to-Point Protocol over Ethernet)

O PPPoE (Point-to-Point Protocol over Ethernet) é um protocolo de rede que permite estabelecer uma conexão ponto a ponto sobre uma conexão Ethernet. Ele é comumente utilizado em redes de banda larga para autenticar e gerenciar a conexão dos clientes à rede.

Funcionamento do PPPoE

O PPPoE opera em duas camadas do modelo OSI: a camada de enlace, onde encapsula os pacotes PPP em quadros Ethernet, e a camada de rede, onde fornece um mecanismo de autenticação e controle de acesso à rede.

Configuração do PPPoE

Para configurar o PPPoE, é necessário um servidor PPPoE para autenticar os clientes e um cliente PPPoE para estabelecer a conexão. O servidor PPPoE pode ser configurado em um roteador ou servidor dedicado, enquanto o cliente PPPoE pode ser configurado em um computador ou roteador.

Benefícios do PPPoE

- Autenticação de Usuário: O PPPoE permite autenticar os usuários antes de conceder acesso à rede, garantindo que apenas usuários autorizados possam se conectar.

- Controle de Acesso: O PPPoE oferece um mecanismo para controlar o acesso à rede, permitindo que os administradores imponham políticas de segurança e restrições de acesso.

- Gerenciamento de Conexão: O PPPoE fornece um método para gerenciar a conexão dos clientes à rede, permitindo desconectar clientes inativos ou com problemas de conexão.

Exemplo Prático

Imagine uma empresa que oferece serviços de Internet banda larga para seus clientes. O PPPoE pode ser usado para autenticar e gerenciar as conexões dos clientes à rede, garantindo que apenas clientes autorizados tenham acesso à Internet.

Conclusão

O PPPoE é um protocolo de rede eficiente e seguro para estabelecer conexões ponto a ponto sobre uma conexão Ethernet. Ao configurar o PPPoE em sua rede, você pode garantir a autenticação e o controle de acesso dos usuários, melhorando a segurança e a eficiência da rede.

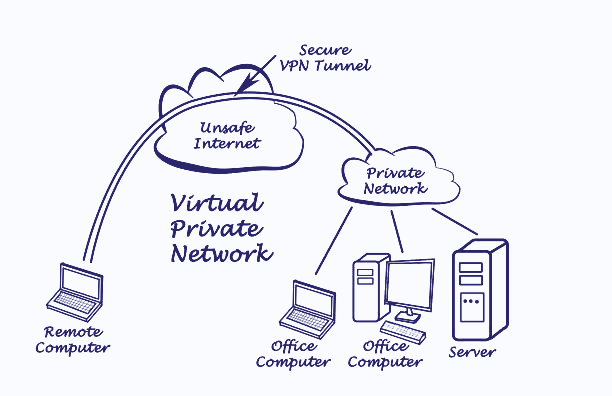

Capítulo 4: Virtual Private Network (VPN)

Uma Virtual Private Network (VPN) é uma tecnologia que permite estabelecer uma conexão segura e privada sobre uma rede pública, como a Internet. Ela é amplamente utilizada por empresas e indivíduos para garantir a segurança e a privacidade das comunicações.

Funcionamento da VPN

Uma VPN utiliza criptografia para proteger os dados transmitidos pela rede pública, tornando-os ilegíveis para qualquer pessoa que não tenha a chave de descriptografia. Isso garante que as comunicações sejam seguras e protegidas contra interceptação.

Tipos de VPN

Existem vários tipos de VPN, incluindo:

- VPN de Acesso Remoto: Permite que usuários remotos se conectem à rede corporativa de forma segura pela Internet.

- VPN de Site a Site: Conecta redes locais geograficamente distantes, criando uma rede privada virtual sobre a Internet.

- VPN SSL: Utiliza o protocolo SSL/TLS para estabelecer uma conexão segura entre o cliente e o servidor VPN.

- VPN IPsec: Utiliza o protocolo IPsec para garantir a autenticidade, integridade e confidencialidade das comunicações.

Configuração da VPN

Para configurar uma VPN, é necessário um servidor VPN para gerenciar as conexões e um cliente VPN para estabelecer a conexão. O servidor VPN pode ser configurado em um roteador ou servidor dedicado, enquanto o cliente VPN pode ser configurado em um computador, smartphone ou tablet.

Exemplo Prático

Considere uma empresa com filiais em diferentes cidades que precisa conectar suas redes locais de forma segura. Uma VPN de site a site pode ser configurada para criar uma rede privada virtual sobre a Internet, garantindo a segurança e a privacidade das comunicações entre as filiais.

Conclusão

A VPN é uma tecnologia essencial para garantir a segurança e a privacidade das comunicações em redes públicas, como a Internet. Ao configurar uma VPN em sua rede, você pode garantir que suas comunicações sejam protegidas contra interceptação e que seus dados permaneçam seguros e privados.

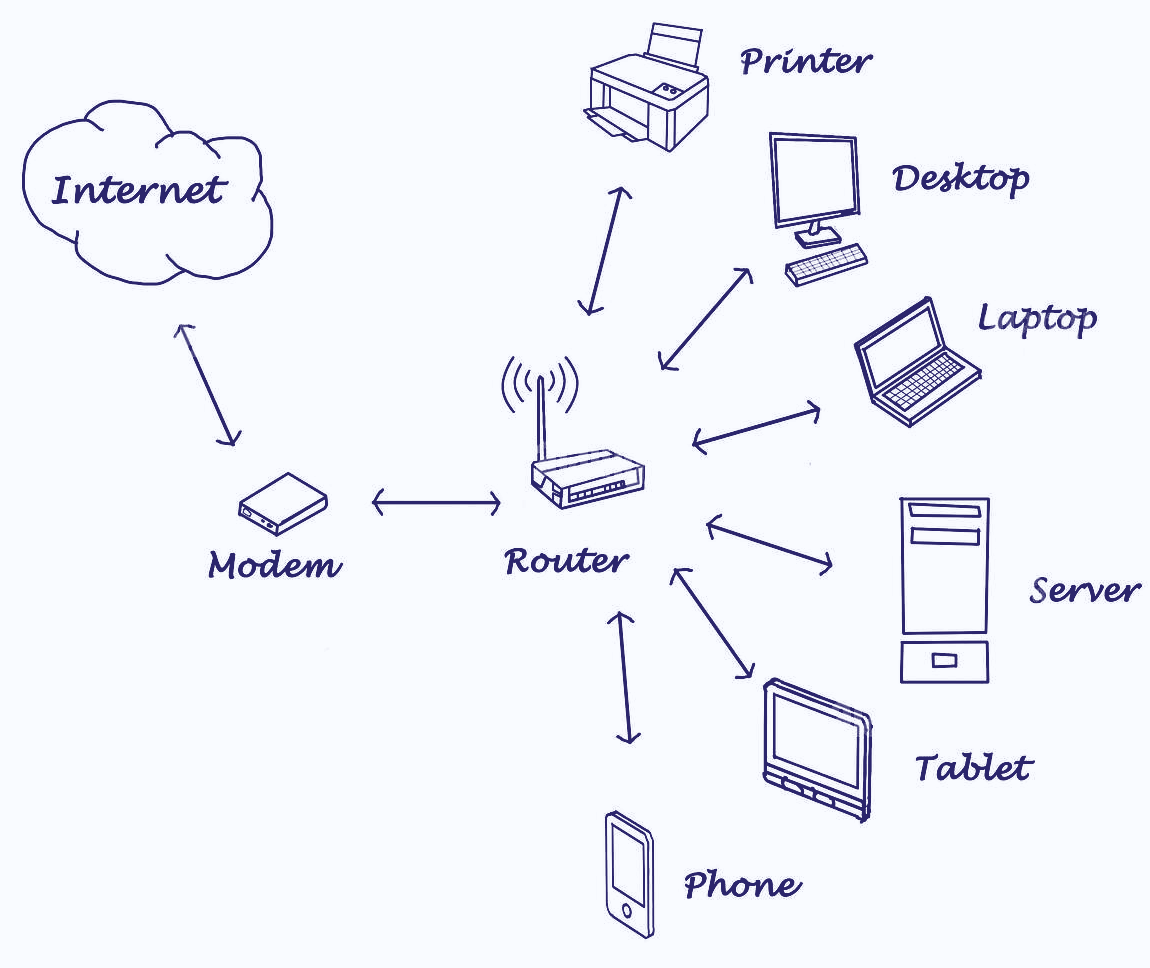

Capítulo 5: Local Area Network (LAN)

Uma Local Area Network (LAN) é uma rede de computadores que conecta dispositivos em uma área local, como um escritório, uma escola ou uma residência. Configurar e proteger uma LAN adequadamente é fundamental para garantir a eficiência e a segurança das comunicações internas em uma organização.

Configuração da LAN

Para configurar uma LAN, é necessário definir a topologia da rede, escolher os dispositivos de rede adequados, como switches e roteadores, e configurar as políticas de segurança, como firewalls e sistemas de detecção de intrusão (IDS).

Topologias de LAN

Existem várias topologias de LAN, incluindo:

- Estrela: Todos os dispositivos estão conectados a um ponto central, como um switch ou um hub.

- Anel: Os dispositivos são conectados em um formato de anel, onde cada dispositivo está conectado ao próximo.

- Barramento: Todos os dispositivos estão conectados a um cabo compartilhado, onde os dados são transmitidos para todos os dispositivos.

Segurança da LAN

Para garantir a segurança da LAN, é importante implementar medidas de segurança, como:

- Firewalls: Controlam o tráfego de rede, permitindo ou bloqueando o acesso com base em regras de segurança.

- Segurança de Wi-Fi: Utiliza protocolos de segurança, como WPA2, para proteger a rede sem fio contra acessos não autorizados.

- Políticas de Segurança: Estabelecem diretrizes para o uso seguro da rede, incluindo a criação de senhas fortes e a atualização regular de software.

Exemplo Prático

Imagine uma empresa que precisa configurar uma LAN para seus funcionários acessarem recursos compartilhados, como impressoras e servidores de arquivos. Uma topologia de estrela com switches conectando todos os dispositivos e firewalls para controlar o tráfego de rede pode garantir a eficiência e a segurança das comunicações internas.

Conclusão

Configurar e proteger uma LAN adequadamente é fundamental para garantir a eficiência e a segurança das comunicações internas em uma organização. Ao escolher a topologia de rede correta e implementar medidas de segurança adequadas, é possível criar uma LAN robusta e confiável.

Capítulo 6: WiFi

A tecnologia Wi-Fi permite a conexão de dispositivos sem fio a uma rede local, proporcionando mobilidade e conveniência. No entanto, é importante configurar e proteger uma rede Wi-Fi adequadamente para garantir a segurança e a eficiência das comunicações sem fio.

Configuração do Wi-Fi

Para configurar uma rede Wi-Fi, é necessário um roteador sem fio que suporte a tecnologia Wi-Fi e que seja configurado com um nome de rede (SSID) e uma senha de acesso. É importante escolher um canal de transmissão adequado para evitar interferências de outras redes próximas.

Segurança do Wi-Fi

Para garantir a segurança da rede Wi-Fi, é importante utilizar protocolos de segurança, como WPA2 (Wi-Fi Protected Access 2), e configurar senhas fortes para o acesso à rede. Além disso, é recomendável ocultar o SSID da rede para evitar que seja facilmente detectado por dispositivos não autorizados.

Exemplo Prático

Considere uma residência que deseja configurar uma rede Wi-Fi para que os moradores possam acessar a Internet em qualquer lugar da casa. Configurar um roteador Wi-Fi com um SSID único e uma senha forte pode garantir a segurança e a privacidade das comunicações sem fio.

Conclusão

A tecnologia Wi-Fi oferece mobilidade e conveniência, permitindo que os usuários acessem a Internet sem a necessidade de cabos. Ao configurar e proteger uma rede Wi-Fi adequadamente, é possível garantir a segurança e a eficiência das comunicações sem fio em uma organização ou residência.

Capítulo 7: SIEM (Security Information and Event Management)

O SIEM (Security Information and Event Management) é uma abordagem abrangente para gerenciamento de segurança que combina a funcionalidade de gerenciamento de informações de segurança (SIM) e gerenciamento de eventos de segurança (SEM) em uma única solução. O SIEM coleta, correlaciona e analisa dados de segurança de várias fontes em tempo real para identificar e responder a ameaças de segurança.

Funcionalidades do SIEM

- Coleta de Dados: O SIEM coleta dados de segurança de várias fontes, como logs de dispositivos de rede, servidores, aplicativos e sistemas operacionais.

- Correlação de Eventos: O SIEM correlaciona eventos de segurança aparentemente não relacionados para identificar padrões e tendências que possam indicar uma ameaça de segurança.

- Análise de Dados: O SIEM analisa os dados de segurança para identificar anomalias, detectar ameaças em potencial e fornecer insights sobre o estado de segurança da rede.

- Alertas e Notificações: Com base na análise de dados, o SIEM gera alertas e notificações em tempo real sobre eventos de segurança significativos que requerem atenção imediata.

- Gerenciamento de Incidentes: O SIEM facilita o gerenciamento de incidentes de segurança, fornecendo ferramentas para investigar, responder e remediar eventos de segurança.

Exemplo Prático

Imagine uma empresa que utiliza um SIEM para monitorar e proteger sua rede contra ameaças cibernéticas. O SIEM coleta e analisa dados de logs de servidores, firewalls e sistemas de detecção de intrusão, identificando padrões de atividade suspeita e alertando os administradores sobre possíveis ameaças.

Conclusão

O SIEM é uma abordagem abrangente para gerenciamento de segurança que combina a funcionalidade de SIM e SEM em uma única solução. Ao configurar um SIEM em sua rede, você pode identificar e responder a ameaças de segurança de forma mais eficaz, protegendo seus ativos de dados e mantendo a integridade de sua rede.

Encerramento

Espero que este artigo tenha sido útil para ampliar seu conhecimento sobre redes de computadores e ajudá-lo a projetar, implementar e gerenciar redes mais eficientes e seguras. Lembre-se sempre de manter-se atualizado com as últimas tendências e tecnologias em redes para garantir que sua infraestrutura de rede esteja sempre protegida e pronta para enfrentar os desafios do mundo digital.

Agradeço por ter acompanhado e espero que você tenha sucesso em seus projetos futuros de redes de computadores. Se precisar de mais informações ou quiser explorar algum tópico específico em maior detalhe, não hesite em buscar mais conhecimento e recursos disponíveis.

Desejo a você tudo de bom em sua jornada no mundo das redes de computadores.